منظور از امنیت سیستم عامل چیست + [ ۴ ترفند امنیت در سیستم عامل ]

منظور از امنیت سیستم عامل ، ارائه یک سیستم حفاظتی برای منابع و اجزای کامپیوتر است مانند CPU، حافظه، دیسک، برنامههای نرمافزاری و مهمتر از همه دادهها و اطلاعات مهمی است که روی سیستم کامپیوتری ذخیره شدهاند. در این مقاله به بررسی ترفندها و روشهایی برای محافظت و امنیت سیستمعامل را معرفی می کنیم.

برقراری امنیت سیستم عامل شامل چه چیزهایی می شود؟

- بروز رسانی آن توسط آخرین و به روز ترین سیستم عامل و نرم افزارها

- اطمینان از اینکه آخرین نسخه از نرم افزارهای آنتی اسپای ور و آنتی ویروس نصب هستند

- استفاده از پسوردهای پیچیده و تغییر منظم و متناوب آنها

در ادامه این مقاله از ایران هاست ( ارائهدهندهی هاست ویندوز ایران و خارج ) برخی ترفندهای امنیتی برای برقراری امنیت سیستم عامل ارائه می شود که فرای این استراتژی های پایه را پوشش می دهد و به شما کمک می کند تا از امکانات امنیتی ویندوز ۷ استفاده نمایید.

ترفندهای کاربردی در امنیت سیستم عامل

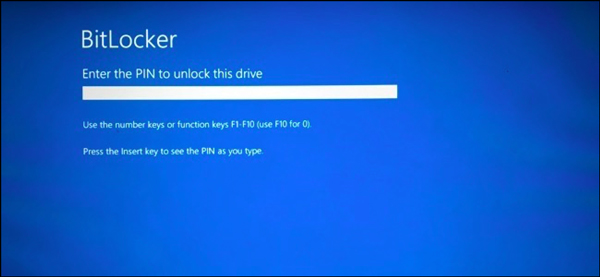

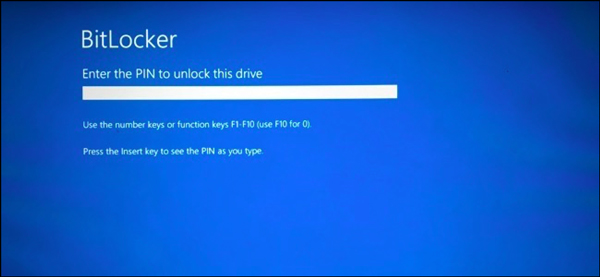

۱-برقراری امنیت سیستم عامل با bitlocker

یکی از امکانات برجسته ویندوز ۷، امکان استفاده از BitLocker است. این تکنولوژی به منظور امن نمودن اطلاعات موجود بر روی کامپیوتر توسط رمزگذاری فایلها و فولدرها و یا کل درایو کامپیوتر استفاده می شود. با استفاده از این تکنولوژی می توان در مورد امنیت فایلها در روی فلش مموری ها و هارد دیسکهای قابل حمل و یا لپ تاپ های دزدیده و یا گم شده اطمینان حاصل نمود. به شما پیشنهاد می شود مقاله bitlocker چیست را مطالعه نمایید.

یکی از دردسرهای استفاده از BitLocker ، بازیابی اطلاعات پس از مواجهه با نقص سخت افزاری است. لذا با وجود مزایای BitLocker ، کارشناسان کامپیوتر آن را مشکل ساز می دانند. چرا که آنها همواره زمانی با آن مواجه هستند که نیاز به بازیابی اطلاعات از روی درایوهای قفل شده توسط آن است.

بازیابی اطلاعات نیازمند دسترسی به کلیدها و پسوردهای مرتبط با درایوهای قفل شده است. در حالی که نگهداری لیست آنها برای تعداد کمی کامپیوتر کاری نسبتا آسان به نظر می رسد، انجام آن برای تعداد زیادی کامپیوتر، کاری پر دردسر است.

سیاستهای گروه ها(Group Policy) به متخصصان IT کمک می کند تا BitLocker را تنظیم نمایند تا بتواند زمانی فعال سازی شود که کلیه کلیدها و پسورد ها با موفقیت اکتیو دایرکتوری ذخیره و پشتیبان گیری شده باشند.

به جای نیاز به دانلود و نصب و تنظیمات ابزار ویژه، می توان از طریق زبانه BitLocker Recovery به کلیدها و پسوردهای BitLocker دسترسی یافت. می توان در سه گام با مشاهده Computer account properties در کنسول کاربران و کامپیوترهای اکتیو دایرکتوری (Active Directory Users and Computers) اطمینان حاصل نمود که همه کلیدها و پسوردهای BitLocker بک آپ گرفته شده اند:

۱- به مسیر Group Policy > Computer Configuration > Windows Settings > Administrative Templates > Windows Components > BitLocker Drive Encryption بروید.

۲- چنانچه کامپیوتر تنها یک درایو دارد، به Operating System Drives بروید و به ویرایش سیاست (Policy) Choose how BitLocker-protected operating system drives can be recovered”” بپردازید. چنانچه کامپیوتر مورد نظر بیش از یک درایو دارد، لازم است به بخش Fixed Data Drives بروید و به ویرایش سیاست (Policy) ” Choose how BitLocker protected fixed data drives can be recovered ” بپردازید. توجه داشته باشید که هرچند می توان تنظیمات را یکسان برای همه انجام داد، سیاستها به درایوهای مختلف اعمال می شوند.

۳- جهت تنظیم BitLocker به شیوه ای که وقتی BitLocker فعال گردد پسوردها و کلیدها در اکتیو دایرکتوری ذخیره شوند، تنظیمات زیر باید انجام پذیرفته شده باشند.

– اطلاعات مربوط به بازیابی BitLocker را برای درایوهای سیستم عامل در AD-DS یا (Active Directory DomainServices) ذخیره نمایید.

– امکانات BitLocker را تا زمانی که اطلاعات بازیابی برای درایوهای سیستم عامل در AD-DS ذخیره نشده است، فعال نکنید.

کلیدها و پسوردها تنها پس از اعمال سیاست (Policy) برای درایوهای حفاظت شده بک آپ گرفته می شود. درایوهایی که پیش از اعمال سیاست (Policy) برای محافظت تنظیم شده اند، کلیدها و پسوردهایشان در اکتیو دایرکتوری ذخیره نمی شوند. لازم است که BitLocker بر روی این کامپیوترها غیرفعال و مجددا فعال گردد تا از بک آپ گیری در AD-DS اطمینان حاصل شود.

۲-تنظیم نمودن نرم افزار بازیابی اطلاعات برای برقراری امنیت سیستم عامل

جهت بازیابی درایوهای محافظت شده توسط BitLocker انتخاب دیگری وجود دارد که نیاز به وارد نمودن پسوردها و کدهای پین (PIN) مربوط به هر کامپیوتر نیست. این انتخاب، Data Recovery Agent ، یک مجوز خاص است که می تواند برای بازیابی داده های رمزگذاری شده استفاده شود.

تنظیم بازیابی اطلاعات توسط BitLocker توسط ویرایش سیاستهای گروه (Group Policy) و تعیین یک مجوز DRA از طریق ویزارد «Add Data Recovery Agent» انجام می گیرد که در ادامه شرح داده خواهد شد. هرچند، جهت استفاده از ویزارد، باید یک مجوز DRA بر روی یک فایل سیستم قابل دسترس موجود باشد و یا در اکتیو دایرکتوری پابلیش شده باشد. کامپیوترهایی که نقش میزبان سرویسهای مجوز دهی (Active Directory Certificate Services) اکتیو دایرکتوری را ایفا می کند، باید مجوز را صادر نماید.

هنگامی که ناچار به بازیابی اطلاعات هستید، اکانت کاربری که مجوز DRA را نصب شده به صورت محلی دارد، قادر به رمز گشایی درایوهای محافظت شده توسط BitLocker نخواهد بود. می توان با مراجعه به

Computer Configuration > Windows Settings > Security Settings > Public Key Policies

و با زن کلیک راست ماوس برروی BitLocker Drive Encryption و انتخاب Add data recovery agent به ویزارد Add Data Recovery Agent دسترسی یافت.

برای استفاده از BitLocker به همراه DRA ، همچنین باید کادر انتخاب Enable data recovery agent را در Policy و یا سیاست «Choose how BitLocker-protected operating system drives can be recovered» و همچنین در Policy مربوط به درایوهای ثابت انتخاب گردد. می توان هر دو بک آپ، یکی، بک آپ کلید و پسوردهای DRA و دیگری Active Directory را برای بازیابی درایوهای تحت حفاظت BitLocker استفاده نمود.

بازیابی DRA تنها بر روی درایوهای تحت حفاظت BitLockerی عمل می کند که BitLocker پس از اعمال Policy فعال شده باشد. مزیت این روش به بازیابی توسط پسورد و کلید این است که DRA به عنوان شاه کلید برای BitLocker عمل می کند. این موضوع، امکان بازیابی هر درایو رمزگذاری شده ای که تحت نفوذ Policy قرار داشته باشند را ایجاد می کند و نیازی به تعیین نمودن محل هر کلید یا پسورد برای بازیابی هر درایو نیست.

۳-امکانات BitLocker برای درایوهای قابل حمل (BitLocker To Go)

بسیاری از درایو های قابل حمل امروزی میانگین نگهداری اطلاعاتی در حد بیشتر درایوهای اشتراک فایل در اندازه دپارتمانی کوچک و متوسط ۱۰ سال پیش را دارد. این موضوع، چندین چالش ایجاد می کند.

نخست، هنگامی که یک درایو قابل حمل گم و یا دزدیده شود، مقدار زیادی از داده های سازمان مربوطه در معرض خطر قرار بگیرند، و احتمالا مشکل بزرگتر این است که در هنگامی که کاربران به سرعت دپارتمان IT را از گم شدن کامپیوتر لپ تاپ با خبر می سازند، آنها همان اهمیت و نیاز به سرعت عمل در اطالاع دادن و در جریان قرار دادن بخش IT را در گم شدن یک درایو USB که ممکن است گیگابایتها اطلاعات سازمانی در بر داشته باشد، را درک نخواهند کرد.

امکان BitLocker To Go یک قابلیت جدید است که در ویندوز ۷ ارائه شده است و به شما اجازه می دهد دروایوهای USB را محافظت نمایید به همان صورتی که BitLocker برای سیستم عامل و درایوهای ثابت آن امکانات قرار داده است. از طریق Group Policy، می توانید کامپیوتر ها را در دپارتمان خود محدود نمایید تا آنها تنها قابلیت نوشتن بر روی درایوهای قابل حمل تحت حافظت BitLocker To Go را داشته باشند. این امکان، امنیت را توسط اطمینان بخشیدن در این زمینه که اگر کاربری یک درایو قابل حمل را گم نماید، دست کم داده های بر روی آن رمزگذاری شده اند و به راحتی قابل دسترس توسط اشخاص ثالث بدون مجوز نخواهند بود.

سیاستهای مرتبط با BitLocker To Go در بخش

Computer Configuration > Administrative Templates > Windows Components > BitLocker Drive Encryption > Removable Data Drives

از سیاستهای گروه (Group plicy) قرار گرفته است. این سیاست ها شامل موارد زیر هستند:

– کنترل استفاده از BitLocker دبر روی درایوهای قابل حمل. این امکان، به شما اجازه می دهد که چگونگی استفاده BitLocker در درایو های قابل حمل را تنظیم نمایید؛ شامل اینکه کاربران عادی امکان فعال و یا غیر فعال نمودن امکانات مربوط به وسایل جانبی قابل حمل را دارند و یا خیر. برای مثال، شما ممکن است بخواهید اجازه دهید تا کاربران خاصی داده هایشان را بر روی درایو قابل حمل قرار دهند درحالیکه از قبل قابلیت محافظت داده ها بر روی آنها فعال شده باشد و در عین حال امکان تغییر تنظیمات دستگاهها و درایوهای شخصی خود را به آنها ندهد.

– امکان نوشتن بر روی درایوهای غیر رمز گذاری شده توسط BitLocker را از آنها بگیرد. این سیاست به شمااجازه می دهد که کاربران را محدود نمایید تا آنها بتوانند تنها داده ها را بر روی درایوهای رمز گذاری شده توسط BitLocker To Go نگهداری نمایند. وقتی این سیاست فعال شود، شخص بدون مجوز نمی تواند به راحتی به داده های نوشته شده بر روی درایو قابل حمل دسترسی یابد؛ چرا که داده ها رمزگذاری شده اند.

– تنظیم نمایید که درایوهای قابل حمل تحت حفاظت BitLocker چگونه بازیابی گردند. این سیاست به شما اجازه می دهد تا یک عامل بازیابی اطلاعات تعریف نمایید و یا و یا اطلاعات بازیابی BitLocker To Go را از طریق اکتیو دایرکتوری ذخیره نمایید. این سیاست بسیار مهم است. چرا که اگر شما انتخاب نمایید که BitLocker To Go را برای محافظت از اطلاعات ر روی درایوهای قابل حمل استفاده نمایید، شما باید یک استراتژی برای بازیابی اطلاعات در موارد اجتناب ناپذیر که یک کابر پسورد درایو قابل حمل خود را فراموش می نماید.

وقتی شما BitLocker To Go را برای یک درایو قابل حمل فعال می کنید، کاربر ناچار به استفاده از پسورد برای باز نمودن آن بر روی کامپیوتر دیگر است. وقتی پسورد وارد شود، کاربر حق نوشتن و خواندن را بر روی کامپیوتری که ویندوز ۷ ویرایش اینترپرایز Enterprise و یا نامحدود Unlemeted را اجرا می کند، خواهد داشت. شما همچنین می توانید BitLocker To Go را برای اجازه دادن به کار بران جهت استفاده «فقط خواندنی» از درایوهای تحت حفاظت BitLocker بر روی کامپیوترهایی که سیستم عامل ویندوز غیر از ۷ را دارند، استفاده نمایید.

اگر سازمان شما قصد استفاده از BitLocker To Go را دارد، شما نیاز به یک استراتژی جهت وقوع گم شدن و یا فراموشی پسورد دارید. تنظیم بازیابی BitLocker To Go مشابه بازیابی BitLocker است. در این صورت، شما باید سیاست

Computer Configuration > Windows Settings > Administrative Templates > Windows Components > BitLocker Drive Encryption > Removable Data Drives > Choose How BitLocker-Protected Drives Can Be Recovered

را تنظیم نمایید.

شما می توانید پسورد های BitLocker To Go را در اکتیو دایرکتوری ذخیره نمایید، جایی که آنها برای سرپرستهایی (Administrator) که به کنسول Active Directory Users and Computers دسترسی دارند، و اکانت کامپیوتری که درایو در ابتدا در آنجا تحت محافظت قرار گرفته است. شما همچنین می توانید یک سیاست تنظیم نمایید تا داده هایی که توسط یک DRA محافظت می شوند، به یک کاربر اجازه ویژه دهد که داده ها را از روی درایو، بدون نیاز دانستن پسورد های بازیابی فردی، بازیابی نماید.

۴-پیکربندی AppLocker برای امنیت سیستم عامل

هیچ anti-malware ای امکان تشخیص همه ی برنامه های بد افزاری را ندارد. AppLocker می تواند یک لایه ی حفاظتی دیگر ی اضافه نماید. این فناوری امکان ایجاد لیستی از برنامه های کاربردی امن را با اجرای محدود برای شما فراهم می نماید. از آنجا که این نوع رویکرد جهت امن سازی کامپیوتر برای عده ای که نرم افزار های جدید و غیر معمول را اجرا می نمایند سنگین بنظر می رسد، اکثر سازمانها یک محیط سیستم استاندارد دارند که تغییرات برنامه های کاربردی به ندرت رخ می دهد، بنابراین مجوز اجرای برنامه های کاربردی امن عملی تر می باشد.

شما می توانید گستره ی این مجموعه از قوانین تایید AppLocker را نه تنها تا فایلهای اجرایی بلکه حتی تا اسکریپتها ، DLL ها و فایلهایی با فرمت MSI گسترش دهید. به بیان بهتر اگر فایل های اجرایی، اسکریپتها، فایل های DLL یا نصب کننده ها توسط یکسری قوانین تایید نشوند، امکان اجرای آنها نخواهد بود.

AppLocker لیستی شامل یکسری قوانین برای برنامه های کاربردی تایید شده و موثق با یک ویزارد ی که این پروسس را خودکار می نماید، ایجاد می کند. مورد مذکور یکی از پیشرفت های چشمگیر AppLocker در مقابل سیاستهای محدود نمودن نرم افزارها می باشد.

AppLocker می تواند از قوانینی که فایلها را با استفاده از امضای دیجیتالی ناشر فایل شناسایی می کنند بهره گیرد. بنابراین شما می توانید قوانینی که شامل نسخه های فعلی و آینده ی فایل هستند ایجاد نمایید. امر مذکور کاربران مسئول را از وظیفه ی بروز رسانی قوانین فعلی بعد از بروز رسانی نرم افزار در امان می دارد در عین حال فایلها ، اسکریپتها ، نصب کنندها یا DLL ها بوسیله ی قانون اصلی همچنان پوشش داده می شوند. این امر با استفاده از سیاستهای محدود نرم افزاری که کاربران مسئول را هنگامیکه پیکربندی های نرم افزار دچار تغییر می شد مجبور به بروزرسانی قوانین می ساخت ، امکان پذیر نبود.

برای ایجاد یک دسته قوانین مرجع مبتنی بر سیاست های AppLocker که می توانید روی کامپیوتر های دیگر اعمال نمایید، مراحل زیر را انجام دهید:

- یک کامپیوتر مرجع که دارای سیستم عامل ویندوز ۷ می باشد را با تمامی برنامه های کاربردی که می خواهید روی آن اجرا شود پیکربندی نمایید.

- به کامپیوتر مد نظر با یک حساب کاربری که دارای مجوزهای سطح دسترسی کاربر مسئول است لاگین نمایید.

- ویرایشگر سیاست گروهی محلی را با اجرای Gpedit.msc در قسمت Run باز نمایید.

- به مسیر “Configuration->Windows Settings->Security Settings->Application Control Policies->AppLocker->Executable Rules ” مربوط به GPO محلی رفته سپس روی گره ی Executable Rules کلیک راست نمایید و روی automatically generate new rules کلیک نمایید. بعد از آن ویزارد Automatically Generate Executable Rules باز خواهد شد.

- در فولدر برچسبدار texbox که شامل فایلها جهت تحلیل می باشد، c: را در قسمت نام برچسبدار texbox برای مشخص نمودن این دسته از قوانین وارد نمایید ، تمامی فایلهای قابل اجرا را وارد نموده سپس روی گزینه ی Next کلیک نمایید.

- در صفحه ی Preferences Rule ، گزینه ی Create publisher rules را برای فایلهایی که بصورت دیجیتالی امضا شده اند انتخاب نمایید. در موردی که یک فایل امضا نشده باشد نیز گزینه ی File hash را که در آن قوانین با استفاده از یک hash مربوط به فایل ایجاد شده است، انتخاب نمایید. از عدم انتخاب گزینه ی ” Reduce the number of rules by grouping similar files ” اطمینان حاصل نمایید سپس روی گزینه ی Next کلیک نمایید.

- تولید قانون زمانبر می باشد. هنگامیکه شما قانون را ایجاد نمودید، روی گزینه ی Create کلیک نمایید. زمانیکه از شما سوال می شود که آیا می خواهید قوانین پیشفرض را ایجاد نمایید، روی گزینه ی No کلیک نمایید. لازم نیست شما با ایجاد نمودن قوانین برای تمام فایل های اجرایی روی کامپیوتر مرجع آنها را ایجاد نمایید زیراکه شما قوانین معادل پیشفرض کاملتری را ایجاد نموده اید.

- اگر کامپیوتر مد نظر دارای برنامه های کاربردی ذخیره شده روی درایوهای گوناگون می باشد، مراحل ۵ تا ۷ را با وارد نمودن نام درایو مناسب در حین اجرای ویزارد automatically generated executable rules تکرار نمایید.

- پس از ایجاد قوانین ، شما قادر خواهید بود لیست برنامه های کاربردی مجاز را در فرمت XML با کلیک راست نمودن روی گره ی APPLocker و سپس کلیک روی گزینه ی Export Policy ذخیره نمایید. شما می توانید این قوانین را (که قابل اعمال به کامپیوترهای قابل حمل سازمانتان می باشد) در سایر Group Policy Objects وارد (import) نمایید. با اعمال و بکارگیری این قوانین، شما قادر خواهید بود اجرای برنامه های کاربردی را تنها به کاربرانی که با کامپیوتر مرجع کار میکنند محدود نمایید.

- هنگامیکه AppLocker را پیکربندی می نمایید، لازم است از فعال بودن سرویس Application Identity در میان کنسول سرویس ها و آن دسته از قوانین اجرا که از طریق GPO اجرا می شوند اطمینان حاصل نمایید. اگر این سرویس غیر فعال باشدف سیاست های AppLocker اعمال نخواهند شد. اگرچه شما قادر به پیکربندی وضعیت startup سرویس در میان Group Policy خواهید بود، ولی بایستی اینکه چه کاربرانی سطح دسترسی کاربران مسئول که قادر به دور زدن AppLocker نیستند را مشخص و محدود نمایید. شما می توانید اجرای قوانین قابل اجرا را با کلیک راست روی گره ی واقع در مسیر ” Computer Configuration | Windows Settings | Security Settings | Application Control Policies | AppLocker ” و سپس با کلیک روی قسمت Policies فعال نمایید. گزینه ی Configured واقع در پایین قسمت Executable Rules را فعال نموده و سپس از انتخاب Enforce Rules اطمینان حاصل نمایید.

خوشبختانه مقاله ی بیان شده شما را در فراگیری چگونگی اجرا و بازیابی BitLocker ، برای استفاده از BitLocker To Go و نیز برای پیکربندی سیاست های AppLocker یاری می نماید. با استفاده از این فن آوری ها همراه با وظایف housekeeping طبیعی (منند اطمینان از بروز بودن کامپیوترها، نرم افزار های Anti-virus و برنامه های anti-spyware مقاله با ویرس ها کنید برای کسب اطلاعات بیشتر در حوزه spyware چیست به شما پیشنهاد می شود مقاله را مطالعه نمایید. )، امنیت سیستم عامل کامپیوترهایی که دارای سیستم عامل ویندوز ۷ هستند را افزایش خواهد داد.

امنیت سیستم عامل از ترندترین و همه ترین مبحث در حوزه ی امنیته ممنون از مقاله مفیدتون