فایروال چیست و انواع آن کدامند؟ ( بررسی انواع فایروال و ویژگی آنها )

یکی از مهمترین چالشهایی که در حال حاضر شرکتها با آن روبرو هستند انتخاب دیواره آتش مناسب از میان انواع فایروال ها است. همه ی شرکت ها سعی میکنند اطلاعات حساس خود را امن نگه دارند که از این رو در امتداد مقاله به بررسی فایروال چیست و انواع آن می پردازیم.

فایروال چیست به زبان ساده

در پاسخ به فایروال چیست به زبان ساده بایستی گفت امنسازی دسترسی به اطلاعات، مستلزم این است که ابزار مناسبی برای آن پیدا کنند. برجستهترین این ابزارها فایروال است، اما باوجود چنین ابزار رایجی، بسیاری از شرکتها ایده روشنی برای انتخاب firewall مناسب ندارند. در ادامه مقاله در مورد فایروال نرم سخت افزاری و نرم افزاری می خوانید و با تفاوت فایروال stateful و stateless آشنا می شوید.

بررسی انواع فایروال

— فایروال سختافزاری چیست؟

این نوع فایروالها عمدتا در قالب روتر در شبکه به فعالیت میپردازند و به صورت زیرساختهایی عمل میکنند که یک شبکه را تحت کنترل گرفته و به حفاظت از آن میپردازد.

لازم به ذکر است که عملکرد این مدل به صورت پیشفرض بوده و به تنظیمات اولیه نیازی ندارند. همچنین آنها عموما به شکل packet filtering فعالیت کرده به بررسی Heaber های مرتبط با مبدا و مقصد میپردازند. سپس اگر محتویات بستهها با قوانین تنظیم شده مغایرت داشته باشد، آنها را بلوکه میکنند.

فایروال های سخت افزاری زمانیکه rule های گسترده ای جهت به کار گرفته شدن وجود دارند بسیار مفید میباشند، یک فایروال سخت افزاری که چندین سرور را محافظت می کند نسبت به چندین فایروال مجزای نرم افزاری به کار گرفته شده بر روی چند سرور متفاوت، راحت تر قابل مدیریت و نگهداری می باشد. حال در امتداد مقاله پاسخ به پرسش نحوه عملکرد، مزایا و معایب انواع فایروال چیست خواهیم داد اما قبل از هر چیزی بایستی بدانید سرویسی امن شده با فایروال را با خرید سرور مجازی ایران از ایران هاست تجربه خواهید کرد.

> کاربرد فایروال های سخت افزاری در تجارت های بزرگ و کوچک

- فیلتر نمودن دسترسی به داده ها از طریق شبکه بر اساس rule های از پیش تعیین شده

- جلوگیری از انتشار و جابجایی ویروس و بدافزار از طریق ایمیل

- مدیریت دسترسی به نرم افزارهای داخل شبکه از طریق با استفاده از قابلت IP filtering و VPN

- مدیریت و محدودسازی دسترسی ها و فعل و انفعالات سرورهای موجود در شبکه

- محافظت از اطلاعات محرمانه در شبکه

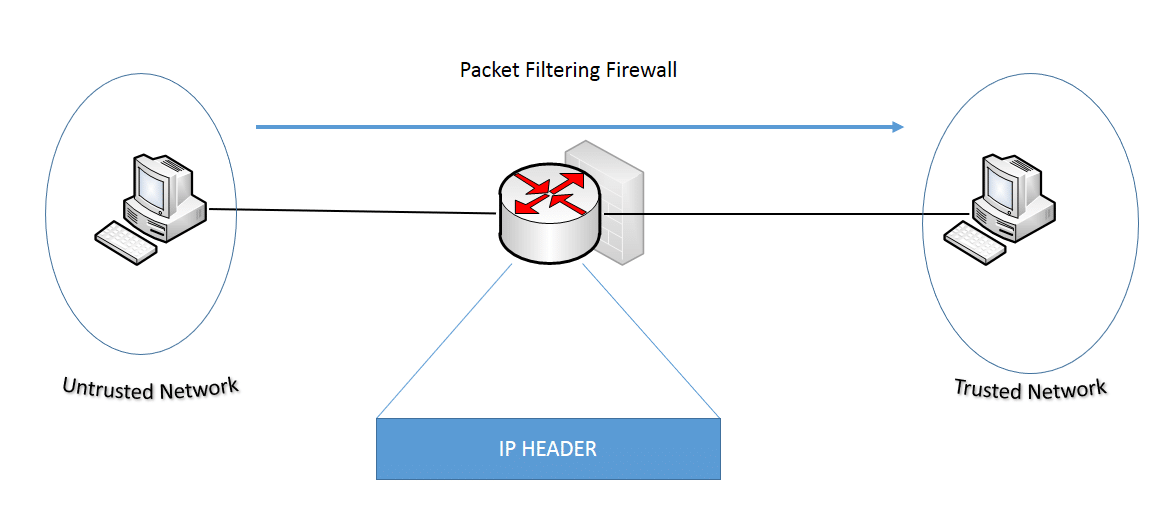

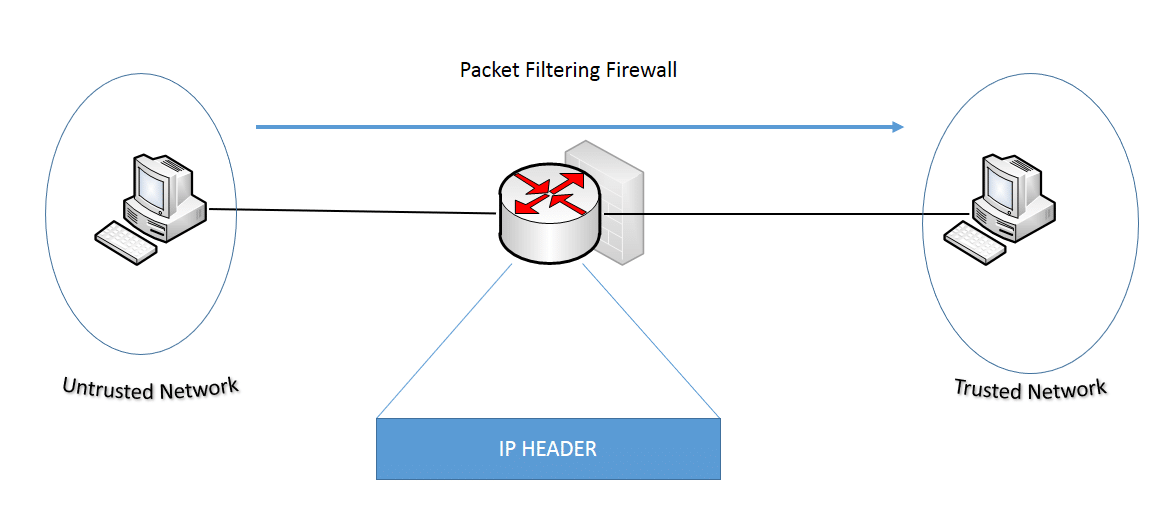

— فایروال Packet Filtering چیست؟

فایروالهایPacket Filtering ، اولین نسل از معماریهای از میان انواع firewall میباشند که در حدود سال ۱۹۸۰ بوجود آمدند. قابلیت Packet Filtering به عنوان بخشی از یک فایروال، معمولا توسط یک روتر اجرا میشود. روترهای معمولی، مسیریابی دادهها را مشخص میکنند. روترهایی که در نقش Packet Filteringعمل میکنند در لایه شبکه از مدل OSI و یا در لایه IP از مدل TCP/IP فعالیت میکنند، و IP Header هر یک از بستههای اطلاعاتی یا ترافیکهای ورودی را، با مجموعهای از رولها و قوانین مقایسه کرده و در صورت مطابقت، آنها را انتقال میدهند و یا حذف میکنند.

به صورت کلی روترها و یا فایروالهای Packet Filtering، اطلاعات مربوط به IP آدرس مبدا و مقصد، و نوع انتقال بستههای اطلاعاتی که به کارت شبکه فیزیکی ارسال میشوند، را بررسی میکنند. در ادامه به بررسی مزیتهای یک فایروال Packet Filteringخواهیم پرداخت.

> مزیتهای فایروال Packet Filtering

- کمهزینه بودن آن نسبت به سایر انواع فایروال ها

- تاثیرگذاری اندک بر روی عملکرد شبکه

- عدم نیاز به پیکربندی کامپیوترها و کلاینتها

- سادگی در عملکرد

- سرعت بالا در مقایسه با انواع فایروال ها

> معایب Packet Filtering فایروال چیست؟

- فایروالهای امنی محسوب نمیشوند نسبت به سایر انواع فایروال ها

- زیرا هیچ درکی از عملکرد پروتکلهای لایه application ندارند. بنابراین نمیتوانند در مورد محتوای بستهها تصمیمگیری کنند. همین موضوع سبب میشود که نسبت به فایروالهای دیگر که توانایی کنترل لایه application را دارند، از سطح امنیتی پایینتری برخوردار باشند.

- از قابلیت احراز هویت برخوردار نیستند.

- یکی دیگر از معایب این فایروالها stateless بودن آنها میباشد.

به این معنی که نمیتوانند حالت اتصال خود را حفظ کنند و قابلیت ثبت گزارش اتصالات برقرار شده را ندارند. این امر قابلیت تشخیص حملات و ترافیکهای مشکوک را بسیار مشکل میسازد و منجر به آسیب پذیر ساختن شبکهها و یا پیکربندی نادرست میشود.

— فایروال نسل بعدی – NGFWS

این مدل در واقع جلوی پیشرفت فزایندهی بدافزارها را گرفته و نیز مواردی چون بازرسی ترافیک، مانیتورینگ و اعمال سیاستهای امنیتی شبکه را بر عهده دارد. این مدلها بر خلاف انواع معمولی دارای قابلیت های امنیتی بیشتری میباشند.

آنها در واقع گونهای جدید از تجهیزات امنیتی را شامل میشوند که پورتها و آدرسهای مبدا و مقصد را بررسی کرده و برخلاف مدلهای معمولی، توانایی بالاتری در بررسی شناسههای فرستندهی پکت دارند. نسل جدید فایروالها که سطح امنیت را تا حد نرمافزارهای کاربری تعبیه شده بر روی ساختار کلاینتها گسترش دادهاند همچنین اعمال محدودیت و پردازش Appها را بر عهده داشته و امنیت بالاتری را نیز به ارمغان میآورند.

از جمله برخی از ویژگیهای آنها میتوان به شناسایی و فیلتر کردن نرمافزارها، بررسی SSL و SSH، حفاظت در برابر نفوذ، بستن کدهای مخرب و ایجاد نظمی هماهنگ با دایرکتوری سرویسها اشاره کرد.

— فایروال نوع Circuit level Gateways

این نوع فایروال در لایه انتقال از مدل OSI یا لایه TCP فعالیت میکند. این فایروالها، برای اتصالات TCP مورد استفاده قرار میگیرند و فرایندHandshaking بین بستهها را برای تشخیص معتبر بودنsessionهای درخواست شده، مانیتور میکنند.

این نوع فایروالها معمولا اطلاعات زیر را ذخیره میکنند:

- Unique session identifier: به معنی شناسه منحصر به فردsessionهای در حال اتصال است.

- توالی اطلاعات.

- آدرسهای آیپی مبدا و مقصد

- شماره پورت مبدا و مقصد

- اطلاعات بستههایی که به کارت شبکه فیزیکی وارد شده و یا از آن خارج میشوند.

در پروسه اتصال، فایروال مجوز ارسال اطلاعات به مقصد توسط فرستنده، و مجوز دریافت اطلاعات توسط گیرنده را بررسی میکند و در صورتی که این پروسه مورد قبول واقع شده باشد، تمامی بستهها بدون تستهای امنیتی از طریق فایروال، مسیردهی میشوند.

> مزایای circuit level فایروال

این فایروالها معمولا سریعتر از فایروالهای لایه application هستند و علت این مساله این است که، بررسیهای کمتری را بر روی بستههای اطلاعاتی انجام میدهند.

> معایب فایروالcircuit level

یکی از مهمترین معایب فایروالcircuit level در مقایسه انواع فایروال، عدم توانایی در محدودکردن دسترسی به پروتکلهای زیرمجموعه TCP است، در نتیجه امکان استفاده از قابلیت Packet Filtering و امکان بررسی دقیق بستههای عبوری را ندارد.

— فایروال نوع Application-level gateways

در این نوع فایروال، فیلترینگ در لایه ۷ از مدل OSI و یا لایه ۵ از مدل TCP/IP اعمال میشود.

به این نوع فایروالها، پروکسی سرور نیز گفته میشود و میتوان آنها را با فایروالهای نوع circuit level مشابه دانست، با این تفاوت که مختص به applicationها میباشند.

> مزایای فایروالهای نوع Application-level gateways

۱.این فایروالها از امنیت بالاتری نسبت به فایروالهای Packet Filtering برخوردار هستند.

۲. گزارش تمامیترافیکهای ورودی به شبکه را ثبت میکنند و مورد بازرسی قرار می دهند.

> معایب Application-level gateways

Gateway در اصطلاح، نقطه اتصال ارتباطات میباشد و در نتیجه، پردازشهایی که از سمت فایروال برروی اتصالات انجام میگیرد، یک بار اضافی به پردازشها تحمیل میکند.

اما مهمترین عیب این فایروالها به هنگام مقایسه با انواع فایروال، فیلترینگ پیچیده و تصمیمات پیچیده مرتبط باکنترل دسترسیها است که، به منابع محاسباتی قابل توجهی نیاز دارند. این کار، میتواند باعث افت کارایی و آسیبپذیر شدن سیستمعامل و بروز اشکالاتی در سطح برنامههای کاربردی شود.

— فایروال نوع Stateful Inspection Firewalls

فایروالهای Statefull multilayer inspection ،ترکیبی از سه نوع فایروال ذکر شده در بخشهای قبلی میباشند. این مدل فایروال، بهترین سطح امنیتی را در بین سه نوع firewall دیگر ارایه میدهد. عملکرد این فایروال، به این ترتیب است که بستههای اطلاعاتی را در لایه ۳ و یا لایه IP مانیتور کرده و در صورت معتبر بودن session بستههای اطلاعاتی ، محتوای این بستهها را در لایه application ارزیابی میکند.

در فارسی به این این فایروال، دیوارهٔ اتش حالتمند نیز می گویند.

> مزایای فایروال Statefull multilayer inspection

مهمترین مزیت این فایروالها در مقایسه با سایر انواع فایروال این است که میتوانند به صورت داینامیک، پورتهای مورد استفاده در هریک از sessionهای برقرار شده را باز کنند و یا ببندند. این کار با عملکرد فایروالهای سادهPacket Filtering، که پورتها را در همان حالت، بصورت باز یا بسته رها میکنند کاملا متفاوت است.

> معایب Statefull multilayer inspection فایروال چیست

مهمترین عیب این فایروالها در مقایسه سایر انواع فایروال، پرهزینه بودن آنها است. زیرا نیازمند این هستند که سختافزارها و نرمافزارهای مضاعفی برایشان خریداری شود. از طرفی، الگوریتمهای این نوع فایروالها، با استفاده از کارت شبکههای معمولی قابل اجرا نمیباشد.

تفاوت فایروال Stateful و stateless

این دو مدل در واقع مشتق شدهی نوع packet filtering میباشند . مدلهای stateless به بررسی مستقل بستهها پرداخته و آنها را در معرض خطر هکرها قرار میدهند. آنها معمولا برای حفاظت از شبکه بر مبنای اطلاعات استاتیک عمل میکنند. اما فایروالهای Stateful در مقابل دارای امنیت بیشتری میباشند و تا حد بسیار زیادی عملکردی متفاوت با stateless دارند.

نوع فایروالی که قصد دارید از آن استفاده کنید کاملا بستگی به تواناییهای شبکه، نیازهای سازمان و منابع مورد نیاز برای مدیریت دیواره آتش دارد. لذا براساس منابع و شرایط، فایروالی را انتخاب کنید که متناسب با سازمان شما باشد.

— فایروال web application یا waf چیست؟

یک فایروال (web application(WAF به طور اختصاصی برای محافظت از وبسایتها طراحی گردیده است، این نوع فایروال کاربردهای اضافه، محافظت و قابلیتهایی که استفاده کمی در لایه شبکه دارند را ارائه مینماید ولی در سطح application وقتی بر روی web application ها (وبسایتها) مورد استفاده قرار میگیرد بسیار مفید و تاثیر گذار میباشد.

فایروالهای web application می توانند در کنار فایروالهای سخت افزاری برای محافظت از وبسایتها مورد استفاده قرار بگیرند که معمولا شامل امکانات زیر می باشند.

- محافظت پیش ساخته(built-in) در برابر اکثر تهدیدهای امنیتی مرتبط با وبسایت ها

- محافظت در لحظه(real time) در برابر تهدیدهای امنیتی جدید با تکیه بر اطلاعات ارسالی کاربران

- تشخیص تهدیدهای امنیتی مختص به وب سرور مورد استفاده

- تشخیص تهدیدهای امنیتی مختص به CMS نرم افزار مدیریت محتوا مورد استفاده

- گزارش تهدیدهای امنیتی و ترافیکهای مرتبط با رباتهای اینترنتی(bot)

- قابلیت درجه بندی انطباق PCI

- قابلیتهای امنیتی اضافه نظیر bot protection ، backdoor protection و login protection(محافظت از رمز عبور در هنگام لاگین)

— فایروال نرمافزاری چیست؟

نحوهی عملکرد فایروالهای نرمافزاری به گونهای میباشد که با نصب بر روی سیستم عاملها به کنترل ترافیکهای ورودی و خروجی میپردازند. موارد کاربری آنها نیز خانگی بوده و یا توسط شرکتهای کوچک مورد استفاده قرار میگیرند و آنها را در برابر خطراتی نظیر دسترسیهای غیر مجاز اینترنتی محافظت میکنند.

مدلهای نرمافزاری با در اختیار قرار دادن نرمافزارهای جانبی به کاربر این امکان را خواهند داد که فیلترینگ خاص خود را با الگوی محرمانه در سیستم مورد نظر اعمال کنند.

> انواع فایروال نرم افزاری

این مدل به دو دسته تقسیم میشود که تحت عنوان شخصی یا دسکتاپی و یا تحت شبکه معرفی شدهاند.

شخصی یا دسکتاپی

مدل شخصی یا دسکتابی بر روی سیستمعامل تعبیه شده و از کامپیوتر متصل به وب حفاظت میکنند. اگر شما جزو افرادی باشید که مدت زمان بسیاری را از طریق اتصال با DSL در اینترنت سپری میکنید، بیشک به جهت برخورداری از یک آیپی استاتیک در معرض حملهی هکرها قرار خواهید داشت. فایروال نرمافزاری اتصالات اینترنت و فیلترینگ ورودی و خروجی را کنترل کرده و همچنین به کاربر در هنگام حملات هکرها هشدار خواهد داد. موارد ذکر شده در کنار حفاظت از سیستم شما در برابر کدهای مخرب، تا حد بالایی زمینه ساز امنیت به وسیلهی فایروال نرم افزاری میباشد.

تحت شبکه

مدل نرم افزاری به جهت تامین امنیت در تمام شبکه میتواند مبتنی بر سختافزار یا نرمافزاری باشد و همانگونه که از نامش پیداست، با اعمال کنترل بر روی یک شبکه از آن در برابر مشکلات احتمالی امنیتی محافظت میکند.

— بررسی تفاوت فایروال سختافزاری و نرمافزاری

فایروالهای سختافزاری و نرمافزاری دارای تفاوتهایی میباشند که در ادامهی این مبحث به بیان یکایک آنها خواهیم پرداخت.

فایروالهای نرمافزاری در مقایسه با انواع سختافزاری آن، دارای هزینهی پیاده سازی کمتری میباشند. این درحالیست که سرعت مدلهای سختافزاری از نرمافزاری بالاتر است. همچنین از آنجایی که مدل سختافزاری روی بردهای سختافزاری تعبیه شدهاند، روتر میتواند در نقش یک firewall عمل کند. اما انواع نرمافزاری برنامههایی را شاملمیشوند که روی هر سیستمعامل تعبیه شده و هم به صورت تکمحصولی و هم شبکهای ارائه میگردند.

لازم به ذکر است که شما میتوانید با اعمال تنظیمات پیشفرض در هر دو مدل، به محافظت از شبکهی خود پرداخته و به جهت بهرهبرداری بهتر، از مدل سختافزاری و نرم افزاری به طور همزمان استفاده کنید.

— فایروال ابری

با استفاده از این مدل در واقع میتوان یک فایروال در یک ابر را اجاره کرد و سپس اقدام به تنظیم آن نمود. شما میتوانید با استفاده از نوع ابری، عمدهی ارتباطات از جمله هدایت ترافیک کاربران به سمت فایروال را بر عهده بگیرید. همچنین ابرها به صورت خودکار به روز رسانی شده و از انعطاف پذیزی بالایی نیز برخوردارند.

— فایروال مجازی

فناوری مدل مجازی نیز همانگونه که از نامش پیداست برخی سوئیچ های مجازی را شامل میشود که با قابلیت امنیت ادغام شده اند. این مدل کاملا در یک محیط مجازی اجرا شده اما نظارت بستهای آن مشابه خدمات نوع فیزیکی این ابزار میباشد.

موارد استفاده از فایروال

استفاده از فایروال بر امنیت و عملکرد سیستمهای کامپیوتری تاثیر زیادی میگذارد که در ادامه به بررسی آنها میپردازیم :

۱- فیلترینگ فایل های ناخواسته

در فضای اینترنت همیشه ممکن است محتوای ناخواستهای به سیستم عامل شما نفوذ کند. اگر میخواهید از این اتفاق جلوگیری نمایید استفاده از یک فایروال مناسب میتواند به خوبی از این فیلترینگ جلوگیری نماید.

۲- جلوگیری از هکرها

هکرها هر روزه مشغول به فعالیت و هک کردن سایت های مهم و البته ضعیف از نظر ساختار میباشند. استفاده از یک فایروال راه را برای دسترسی هکرها به سیستمهای حساس به طور کامل میبندد.

۳- تضمین امنیت پروتکل

فایروال های سخت افزاری که بالاتر در انواع فایروالها درباره آنها صحبت شده است زمانی که اتصال برقرار میشود از ابتدا تا آخر مسیر اتصال فعالیت ردیابی انجام میدهند تا وضعیت سیستم دچار تهدید و خطر امنیتی نشود.

سوالات متداول

تفاوت پراکسی و دیوار آتش چیست؟

فایروال در واقع یک سیستم فیلترینگ بین شبکهای ( داخلی-خارجی ) میباشد که اقدام به مسدود کردت موارد مشکوک میکند. اما پراکسی سرورها به مراتب دارای نقشهای بیشتری میباشند و حتی میتوانند وظیفهی فایروال را نیز بر عهده بگیرند. با این تفاوت که آنها قادر به برقراری ارتباط بین دو شبکهی خارجی نیز میباشند. همچنین با استفاده از پراکسی میتوان به صورت مخفی به مشاهدهی سایتهای فیلتر شده پرداخت.

سلام

میخواستم بدونم که فرق بین نرم افزار و سخت افزار فایروال ها چیه

ممنون

فایروال چیست و چه کاربردی دارد از ترندترین مطالب در این حوزه است

با خواندن مقاله فایروال چیست و چگونه کار میکند؟ را درک کردم

ممنون از مقاله عالیتون با مفهوم دیوار آتش یا به قول معروف فایروال چیست و همینطور انواع فایروال آشنا شدم