حملات اینترنتی و مروری بر شیوه ها و روش های پیشگیری از آن

نبرد مجازی، یا حملات اینترنتی (به انگلیسی Cyber Attack) نوعی نبرد می باشد که طرفین درگیر در آن از رایانه و شبکههای رایانهای به خصوص شبکه اینترنت به عنوان ابزار استفاده کرده و نبرد را در فضای مجازی جاری میسازند.

اصطلاح فضای سایبری: به هر فضائی اطلاق میشود که بوسیله نرم افزار در شبکه های رایانه ای ایجاد میگردد. کنترل و آغاز حملات از طریق رایانه های موجود در شبکه رهبری می گردند. به جرات میتوان گفت: بزرگترین فضای سایبری که میلیونها رایانه را به یکدیگر متصل میکند، فضای مجازی اینترنت است.

نخست فضاهای سایبری را می توان در انواع زیر تقسیم بندی نمود :

- سخت افزارها مانند : کامپیوترها ، پرینترها ، اسکنرها ، سرورها و وسایل ارتباطی

- نرم افزارهایی که شامل برنامه های خاصی مانند : بک آپ گیری ، برنامه های تشخیص خطا و سیستم عامل می باشند.

- داده های که در حال انتقال ، تغییر و یا ثبت می باشند.

- افرادی که شامل کاربران ، مدیران سیستمها و کارخانه های نرم افزاری و سخت افزاری می باشند.

- اسنادی که شامل اطلاعات کاربران در مورد سخت افزار ، نرم افزار و سیاستهای سازمان می باشند.

- منابعی که شامل کاغذ و کاتریج های پرینتر می باشند.

عموما تهدیدات سایبری فعالیت غیر قانونی و یا ناخواسته ای است که بصورت عمدی و یا غیر عمدی انجام می گردد که می تواند منجر به عواقب غیر قابل پیش بینی، ناخواسته، و عوارض جانبی در فضای مجازی گردد.

اکثر حملات انجام گرفته شده را می توان در دسته های زیر تقسیم بندی نمود :

- طبیعی یا حمله غیر عمدی – از جمله حوادثی مانند : حوادث نشات گرفته از بلایای طبیعی مثل آتش سوزی، سیل، طوفان ، ساعقه و زلزله . این نوع حملات اینترنتی معمولا بسیار سریع و بدون هشدار اتفاق می افتد و اغلب باعث آسیب های جدی شده و پیشگیری از آن فراتر از ظرفیتهای انسانی می باشد.

- اشتباهات انسانی ، خطاها ، حذفیات ناخواسته به دست کاربران.

- تهدیدات غیر عمدی ، که منجر به اعمال غیرقانونی و کیفری می شود.

شیوه های حملات اینترنتی را می توان در انواع زیر تقسیم بندی نمود :

مهندسی روابط عمومی :

برخی هکرها فقط بخاطر منافع شخصی و سرگرمی اقدام به حملات اینترنتی می کنند. این نوع هکرها با استفاده از نامه نگاری های جعلی اقدام به پیشبرد حملات خود و گرفتن اطلاعات از قربانیان خود می نمایند. قسمتی از نامه نگاریهای بیان شده را مورد بررسی قرار خواهیم داد:

مثال یک :

– ایمیلی از سمت Root به تمامی کاربران یک شبکه ارسال می شود.

– لطفا پسوردخود را به “۱۲۳۴۵۶” تغییر دهید.

– مهاجم سپس از طریق یک نام کاربری و همین پسورد، لاگین می نماید.

مثال دو :

– مهاجم با مرکز برق تماس می گیرد و با نام جعلی ” دکتر XXX ” سعی در ایجاد ارتباط با دیتاسنتر را دارد.

– تماس با دیتا سنتر برقرار می شود و با نام “دکتر…” اعلام می نماید مودم در دسترس نمی باشد.

– آی پی مودم و نام مدیر سیستم را دریافت می نماید.

– با مرکز کامپیوتر تماس گرفته می شود و اعلام می نماید من به مودم با آی پی ۱.۲.۳.۴ متصل نمی شوم. شما لاگین نمایید و دستورات …. را اجرا نمایید.

برای مقابله با این نوع حملات اینترنتی روش های شناسایی کاربران را باید به پرسنل آموزش داد (آموزش راههای جلوگیری از تخلیه اطلاعاتی آنها).

جعل هویت :

به سرقت بردن اطلاعات کاربران و سوء استفاده نمودن از این اطلاعات. برای آشنایی بیشتر با این روش به مثال های زیر توجه نمایید :

مثال یک :

– در یک نمایشگاه کاربر از طریق telnet وارد شبکه می شود.

– مهاجم از طریق شنود اطلاعات با استفاده از نرم افزارهای tcpdump , nitsniff و … اطلاعات لاگین کاربر را کاملا ضبط می نماید.

– سپس مهاجم با استفاده از اطلاعات، وارد شبکه مذکور می شود.

در این روش بیشترین توجه برروی شنود اطلاعات می باشد. ممکن است با استفاده از ابزارهای فیزیکی اقدام به شنود اطلاعات بر روی کابل های شبکه انجام گیرد. برای جلوگیری از اینگونه حملات اینترنتی بهتر است اطلاعات بصورت رمز شده انتقال یابد و در عملیات های احراز هویت از دو روش برای شناسایی کاربران استفاده شود. اطلاعاتی مانند رمز که از پیش تعریف شده است بهمراه سوالات امنیتی برای افزایش سطح امنیت.

Exploits :

با استفاده از حفره های امنیتی برنامه ها و سیستم عامل ها می توان به برخی از اطلاعات حیاتی در مورد سیستم دسترسی یافت و برای مقاصد شوم از آنها استفاده نمود. برای آشنایی بیشتر با این روش به مثالهای زیر توجه نمایید :

مثال یک :

– مراحل ارسال ایمیل سطح دسترسی های مختلف داخل سیستم را مشخص می نماید.

– ارسال ایمیل به یک آدرس نا مشخص ، باعث برگشت ایمیل به آدرس فرشتنده می شود.

– مهاجمان یک ایمیل به آدرس نامشخص ارسال می نمایند.

– ایمیل همراه با سطح دسترسی ها به مهاجم بازگردانده می شود.

برای جلوگیری از ارسال اینگونه نامه ها، برنامه مورد نظر باید از وارد کردن آدرس های اشتباه جلوگیری نماید. برای تایید ارسال از برنامه ها و یا کدهای امنیتی استفاده گردد. برنامه ها با سطح دسترسی بالا اجرا گردند.

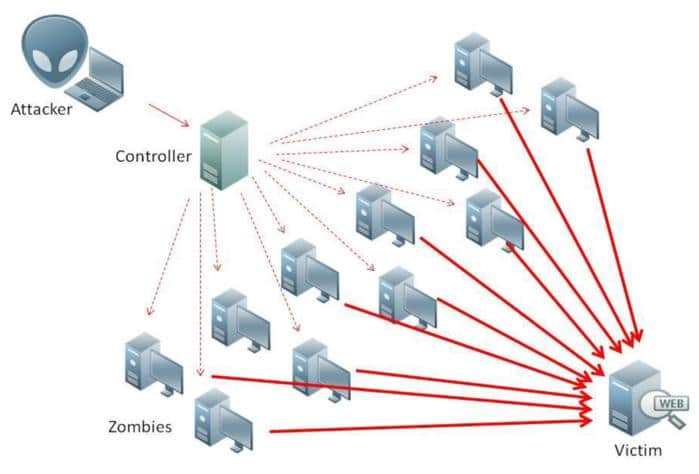

حملات عدم دسترسی (Denial Of Service) :

این نوع حملات اینترنتی ارتباط مستقیم با توانایی های سیستم دارد. بطوریکه بدون آسیب رساندن به منابع فیزیکی سرورها می توان آنها را براحتی از دسترس خارج نمود و برای مدت کوتاهی به حالت تعلیق در آورد. برای مثال می توان به برنامه UDPUNICORN و ارسال Ping های حجم بالا اشاره نمود. این برنامه ها امکان ایجاد حملات DoS Attack را به مهاجمان می دهند . برای جلوگیری از این نوع حملات می توان از تکنیک IP Restriction و یا بستن پورتهای معروف استفاده نمود.

اعتماد سازی :

در این روش با اعتماد سازی بین دو میزبان (Host-Host) و یا دو شبکه عملیات Exploiting انجام می گیرد. بعنوان مثال در یک شبکه با استفاده از فایل .rhost شبکه ایجاد شده است. کاربری که بعنوان کاربر مورد اعتماد معرفی شده است با ورود رمز وارد شبکه می شود. کاربر دیگری در شبکه ای دیگر با همین مشخصات وارد شبکه می شود. مهاجمان با مقایسه دستوراتی که این دو کاربر وارد نموده اند و یافتن دستورات مشابه به سادگی اطلاعات مورد نظر را خواهند یافت.

در مثالی دیگر فرض کنید ، فایل های شبکه ای از طریق NFS به اشتراک گذاشته شده است. مهاجمان عملیات اعتماد سازی را برروی حساب Admin از طریق کامپیوتر کاربر انجام میدهند. ضمنا آنها امکان اجرا نمودن فایل های سیستمی برروی سرور را نیز دارند. برای جلوگیری از بروز چنین مشکلاتی مدیران شبکه باید به دقت اعتمادسازی بین شبکه و میزبانها را کنترل نمایند. راه دیگر استفاده از فایروالهای داخلی می باشد.

داده های مشتق شده :

این قبیل حملات توسط تروجان ها ، ویروس ها و trapdoor ها انجام می گیرد. در این روشها مهاجمان با ارسال ایمیل هایی حاوی فایل های Postscript که شامل فایل های اجرایی می باشند سعی در آلوده نمودن سیستم کاربر می نمایند. فایلهای postscript از طریق یک مترجم یا برنامه اجرایی شروع بکار می کنند و با کامپیوتر مهاجم ایجاد ارتباط می نمایند. سپس مهاجم کلیه اطلاعات ورود به کامپیوتر قربانی را استخراج نموده و اقدام به ورود مستقیم به سیستم قربانی می نماید. در روش دیگر مهاجم از طریق چت های آنلاین اقدام به ارسال یک برنامه به طرف مقابل می نماید. این برنامه شامل همان postscript ها می باشد. به محض اجرای فایل توسط کاربر تمام فایل های کاربر پاک می شود و یک کپی از تمام پسوردها و اکانت ها برای مهاجم ایمیل خواهد شد. برای پیشگیری از این نوع حملات بهتر است از فایر وال استفاده نمایید. غیر فعال نمودن برخی سرویس ها باعث کاهش احتمال حملات می شود. آموزش کاربران مبنی بر اینکه با آگاهی کامل نسبت به اجرای فایل ها اقدام نمایند.

حملات زیرساختی :

با مطالعه و استفاده از مزیت های پروتکل ها و دستیابی به نقاط ضعف زیرساختها در جهت عکس برای حمله به شبکه ها استفاده می نمایند.

یکی از روش های زیرساختی DNS Spoofing می باشد. در این روش مهاجم DNS های قربانی را شبیه سازی نموده و در سرور خود می سازد. بعنوان مثال ns.abc.com را مهاجم مشابه name server قربانی در داخل سرور خود می سازد. در نتیجه مهاجم براحتی می تواند در داخل شبکه لاگین نماید. البته این روش ها را براحتی نمی توان تست نمود و نیاز به زمان و تجربه و دانش کافی دارد. برای جلوگیری از اینگونه حملات از TCP_Wrappers می توانید استفاده نمایید. این برنامه عمل “Double Reverse Lookup” را انجام میدهد و احتمال حملات را کاهش میدهد.

در روش دوم با استفاده از پروتکل ICMP می توان با icmp bombing ارسال یکسری پیام اعلام نمود هدف مورد نظر آن کاربر در دسترس نمی باشد و عملا دسترسی آن کاربر را از شبکه سلب نموده اید. این کار را می توان با نرم افزارهایی مانند Nuke , icmpbomb انجام داد. برای جلوگیری از انجام چنین حملاتی اغلب پورتهای Ping – Icmp و … را توسط فایروال مسدود می نمایند.

روش های نو :

روشهایی که برای اولین بار مورد استفاده قرار می گیرند . این روشها مستقیما مربوط به خلاقیت و آگاهی های هکر نسبت به منابع سیستم قربانی دارد و ضمنا مطلب و یا دستورالعملی تابحال برای آنها صادر نشده است.