۵ گام برای مقابله با تهدید های عمده سایبری در IT

این مقاله درباره ۵ گام موثر در مقابله با تهدید های عمده سایبری در IT می باشد که در ادامه به آن خواهیم پرداخت.

چندی پیش، متخصص امنیت آنلاین مارک گودمن در دانشگاه تورنتو در حال بحث درباره ی کتاب جدید خود با عنوان Future Crimes (جرم های آینده) بود.

درکتاب، ایشان توضیح داده است که تکنیک های بکار رفته به وسیله تجارت های فوق پیشرفته و نوین همچنین به وسیله مجرمین سایبری نیز برای قانون شکنی استفاده می شود. به طور مثال، در قسمت تاریک وب، بازار هایی برای مجرمین وجود دارد که با آمازون برابری می کنند و خرید کالاهای غیرقانونی مانند اطلاعات شخصی و شماره کارت های اعتباری را آسان می سازند. هکرهای سازمان یافته نیز در حال ساخت نرم افزار و سرویس های کلادی هستند که باعث می شود هرشخصی با هر سطح اطلاعاتی بتواند به سادگی اقدام به حمله سایبری نمایند. در مقالات قبل راجع به اینکه حمله سایبری چیست مفصل صحبت کرده ایم.

گودمن می گوید تاریخ به ما نشان داده مجرمین همواره راههایی پیدا می کنند تا نوآوری های صنعت دیجیتال را تغییر کاربری داده و برای سرقت، سواستفاده و صدمه زدن به افراد استفاده کنند. و بخش تاسف برانگیز آن این است که مجرمین معمولا یک گام از افرادی که می خواهند آنها را متوقف کنند جلوتر هستند.

با این وجود، چندین روش وجود دارد که سازمان ها می توانند استفاده کنند تا ریسک امنیتی را تا حد زیادی کاهش دهند. که د رادامه به آنها می پردازیم:

روش های مقابله با تهدید های عمده سایبری در IT

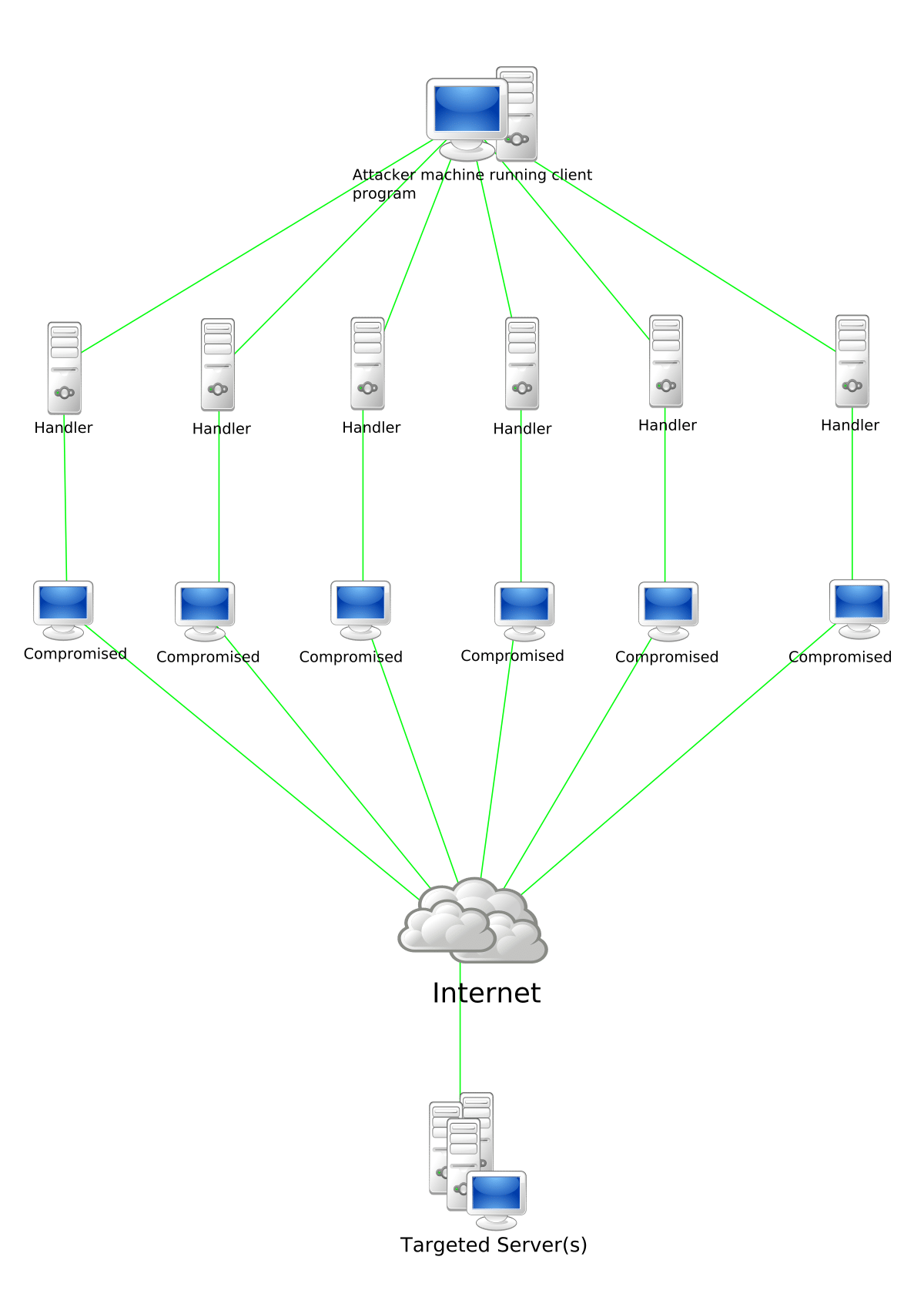

سازمان ها معمولا ملاحظات امنیتی بسیار منحصربه فردی را دارا می باشند، اما من می خواهم تهدید های امنیتی را شفاف سازی کنم که تمام مدیران IT می بایست اهمیت بسیاری برای آنها قائل شوند: حملات Distribution Denial of Service (DDoS)، حفره های امنیتی نرم افزار، ریسک های امنیتی ناشی از Shadow IT و چگونه سازمان ها می توانند در برابر فعالیت مجرمین مقابله نمایند.

۱- ظرفیت مورد نیاز برای حملات عظیم Distributed Denial of Service را داشته باشید

چیزی که برای خیلی از مدیران سیستم ها ترسناک می باشد این است که سایز این حمله ها در سال های اخیر رشد بسیار عظیمی داشته است. بر اساس یافته های جدید، میانگین حداکثر پهنای باند حمله های DDoS در ربع اخر سال ۲۰۱۵ در مقایسه با همین بازه در سال قبل به میزان ۵۲ درصد افزایش یافته است و خیلی از حمله ها پهنای باند ۱۰۰Gbps را رد می کنند.

یک راهی که سازمان ها می توانند در مقابل این حمله ها از خود محافظت کنند، داشتن ظرفیت کافی برای رسیدگی به این درخواست های هرز می باشد، اما این قابلیت را داشته باشند که ترافیک را پاک سازی نموده و دسترسی این حمله کننده ها را به سیستم ها قطع کند. همه ی سرویس های میزبانی توانایی پشتیبانی این قابلیت را ندارند.

برای اطلاع بیشتر از این نوع حملات می توانید مقاله حملات dos و ddos چیست را مطالعه کنید.

۲- آخرین پچ های موجود را نصب کنید تا امکان سواستفاده از حفره های امنیتی شناخته شده نرم افزارها وجود نداشته باشد

این یک امر معمول می باشد که در نرم افزار ها نقاط ضعف امنیتی پیدا شود که به وسیله مجرمین قابل سواستفاده باشد. خوشبختانه خیلی از توسعه دهندگان به سختی مشغول کار هستند تا این نقاط ضعف را پیدا کنند و برای آنها پچ هایی ارائه دهند. با این وجود، این وظیفه ی هر سازمانی می باشد که پچ ها و بروز رسانی ها را نصب کنند تا به صورت کامل و واقعی محافظت بشوند که معمولا از این مورد غفلت می کنند.

برخی مواقع سازمان ها دلایل منطقی دارند تا نگران باشند که یک پچ باعث ایجاد مشکلات جدید شود و با در نظر گرفتن اینکه خیلی از این پچ های مشکل ساز از شرکت های بزرگی بودند. (مانند یکی از پچ های اخیر ویندوز که باعث ریست شدن متوالی سیستم می شد.)

جهت اطمینان حاصل کردن از اینکه پچ ها سازمان شما را امن می کنند، مفیدخواهد بود اگر روندی برای آزمایش این پچ ها داشته باشد تا قبل از اجرا آن ها بر روی سیستم ها یک دوره آزمایشی طی نمایند. همچنین، در حالیکه نیاز به بیان آن وجود ندارد، بسیار حائز اهمیت است که نحوه نصب پچ را طبق راهنمایی های اعلام شده به وسیله شرکت ارائه دهنده نرم افزار انجام دهید، به طور مثال، مطمئن شوید که بروز رسانی ها به ترتیب صحیح بر روی سیستم ها اعمال شوند و پیش نیاز ها رعایت شوند. و هوشمندانه است که همیشه یک نقطه بازیابی داشته باشید تا در صورت بروز مشکل پیش بینی نشده بتوانید بدون دردسر زیاد به وضعیت بدون مشکل سیستم ها را بازگردانی کنید.

۳- دسترسی به اطلاعات حساس و نرم افزار ها را کنترل کنید

شما اجازه نمی دهید هر کارمندی بدون دلیل مناسب در اتاق بایگانی پرونده ها را مطالعه و تغییر دهد. با این وجود، خیلی از شرکت ها از محدود کردن دسترسی کارمندان به منابع بخش IT غفلت می کنند.

خیلی از مواقع کارمندان به فایل هایی دسترسی دارند که نیازی به دسترسی به آنها ندارند، این امر بدان معنا می باشد که یک کارمند ناراضی می تواند فایل های مهم را حذف نماید یا از سازمان خارج کند. یا حتی یک کارمند که نیت پاک دارد ممکن است به تصادف اقدام به حذف یا تخریب فایل های مهم نماید.

بعلاوه بجای اینکه هر فرد یک اطلاعات ورود مستقل داشته باشد، در خیلی از شرکت ها چندین فرد از اطلاعات ورود مشترک استفاده می کنند و رمز های یکسان دارند. این یعنی اینکه مدیریت نمی تواند فعالیت های هر کاربر را به صوت جداگانه بررسی نماید و هرگز نمی تواند فعالیت های مشکوک را شناسایی نماید.

برای محدود کردن ریسک فاش شدن اطلاعات و تخریب فایل ها، بسیار مهم است که مدیران دسترسی کارمندان را محدود کنند و ابزاری برای تحقیق و کشف کارمندانی که سعی دارند به فایل هایی که به کار آنها ربط ندارد دسترسی پیدا کنند را شناسایی نمایند

۴- ریسک های امنیتی از Shadow IT را محدود کنید

Shadow IT شامل نرم افزار ها و اطلاعاتی می شود که در خارج از فایروال ها و کنترل شرکت قرار گرفته اند. این ها می توانند تولید کارمندان با نیت خوب یا فعالیت های خبیثانه باشند، اما یکی از مواردی که باعث نگرانی می شود این است که بخش IT معمولا نمی داند اینها کجا هستند و اگر امن هستند.

همانطور که گفته شد، ممکن است نیت پاک باشد. اکثر کارمندان مطلوب به دنبال راه هایی هستند تا پرحاصل باشند و این ممکن است باعث استفاده از نرم افزار ها و سرویس های ابری و داخل کردن آنها به جریان کار شود. به طور مثال، این ممکن است یک فضای ذخیره سازی ابری مانند Dropbox باشد که اجازه می دهد تا کارمندان به فایل های کاری خود از کامپیوتر های مختلف و دستگاه های همراه دسترسی داشته باشد. یا یک کارمند ممکن است از تبلت شخصی خود در هنگام استراحت از کافی شاپ برای دسترسی به نرم افزار های شرکتی استفاده کند.

مسلما کارمندان ناراضی نیز ممکن است درگیر Shadow IT شوند تا سودی شخصی کسب نمایند و یا به شرکت صدمه بزنند.

در هر صورت، IT سازمان قدرت پوشش دادن و امن سازی Shadow IT را ندارد و مجبور به اجرای کنترل هایی می نمایند که در معرض ریسک امنیتی بودن را کاهش می دهند.

یکی از اولین گام هایی که سازمان باید بردارد، این است که کارمندان خود را در رابطه با استفاده صحیح از داده ها آموزش دهد و اجازه استفاده از چه نرم افزار ها و دستگاه هایی را هنگام استفاده از منابع سازمان دارند. اجازه دهند کارمندان فعالیت های Shadow IT خود را گزارش دهند و اگر نمی دانستند که ممکن است چه ریسک هایی داشته باشد نتایج سنگینی برای انها در بر نداشته باشد. این به بخش IT سازمان کمک می کند تا میزان بازه Shadow IT خود را مطلع شود.

به صورت واقع گرایانه، این خیلی مهم است که بدانید معمولا کارمندان به سمت Shadow IT کشیده می شود به علت اینکه بخش IT سازمان، ابزار های مورد نیاز انها را ارائه نمی دهد و یا دسترسی انها را به اینگونه ابزار ها محدود کرده است. بنابراین، بجای اینکه انها را به سمت شکاندن قوانین هدایت کنید، بخش IT سازمان می بایست تلاش کند تا نرم افزار های امن سازی شده ی متنوع ای را تحت اختیار کارمندان قرار دهد.

اگر شرکت نرم افزار های Shadow IT را شناسایی کند که با سازمان خو گرفته اند، بهتر خواهد که به جای غیرفعال کردن آنها اقدام به رسمی کردن و امن سازی انها نموده و مورد استفاده قرار دهد. این کار می تواند به وسیله انتقال این نرم افزار ها به یک سیستم شبکه ای امن و/یا به عنوان یک سرویس شناخته شود و به جمع سرویس های موجود اضافه شده و در کنار بقیه مدیریت گردد.

۵- هماهنگ بودن با دورنمای تهدید ها

برای اینکه بتوانید داده ها را امن نگهدارید، بخش IT سازمان می بایست با تهدید های داخلی و خارجی دسته پنجه نرم کند.بعضی از این تهدید های ممکن است شناساییشان بسیار دشوار باشد.

یکی از موارد جالبی که ما در این عرصه متوجه آن شدیم این بود که خیلی از این ریسک ها به وسیله هر دو نوع سازمان هایی که IT آنها به صورت سنتی در داخل خود شرکت بودند و سازمان هایی که IT آنها در خارج از سازمان میزبانی می شده اند دیده شده است.

اتخاذ تمهیداتی برای حفاظت از سازمان خود در برابر این خطر ها به آن معنا می باشد که IT شما یک هدف بسیار دشوار برای مجرمینی می شود که معمولا به سمت هدف هایی با بخش IT ساده تر جذب می شوند.

این پست یک بررسی اجمالی بر روی تهدیدات رایجی که ما مشاهده کرده ایم و صدمات جدی وارد می کنند انجام می دهد. و همانطورکه گودمن در کتابش پیشنهاد می دهد، مجرمین آنلاین در حال زرنگتر شدن هستند و خطرات جدیدی را به وجود می آورند. ما به شما پیشنهاد می دهیم اقدام به اعمال سیاست های امنیتی نمایید تا نیروی سازمان شما را تقویت نماید و شرایطی را فراهم نماید تا کارمندان شما علاوه بر پربار بودن امن نیز باشند.