بهترین راه حل های امنیت محاسبه ابری و معرفی ۴ نوع از حملات آن

تجارت های کلان و خرد روز به روز با مزایای محاسبه ابری رو به رو می شوند. مقیاس پذیری که به شما این اجازه را می دهد تا عملیات های خود را گسترش دهید و یا کوچک کنید، تردستی که شما را قادر می سازد تغییرات سریعی را اعمال کنید، ثمربخش بودنی که باعث صرفه جویی در هزینه های شما می شود. به همین دلیل در این مقاله قصد داریم بهترین راه حل های امنیت محاسبه ابری را به شما توضیح دهیم و ۴ نوع از حملات آنرا نام ببریم.

ابر همانند یک فرد با ذکاوت به نظر می آید. به هر حال هرچه نرخ استفاده از ابر بالا می رود ، مسائل امنیت محاسبه ابری اهمیت می یابند.

بنا به گفته ی نشریه ی eweek ” به کارگیری ابر به رشد خود با سرعت بسیار زیادی ادامه می دهد و سازمان ها با بهره وری و صرفه ی اقتصادی ناشی از ترک سیستم میراثی درمحل به محیط ابری توزیع می شوند.” سازمان Could Security Alliance (اتحاد امنیتی ابر) به تازگی لیستی تحت عنوان Notorious Nine منتشر کرده که شامل لیستی از تهدید های اصلی این حوزه مانند سو استفاده و استفاده شرورانه ، سطوح نا امنی ، دسترسی با اهداف شرورانه و غیره می باشد. برخی دسترسان صنعتی در بالاترین جایگاه مسائل و راه حل های امنیت محاسبه ابر قرار می گیرند.

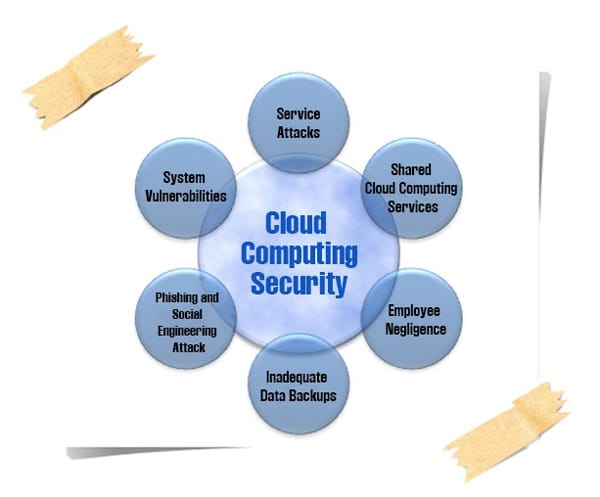

تهدید های اصلی امنیت محاسبه ابری

در این بخش ۴ نوع از اصلی ترین تهدید های امنیت محاسبه ابری را به شما عزیزان توضیح خواهیم داد:

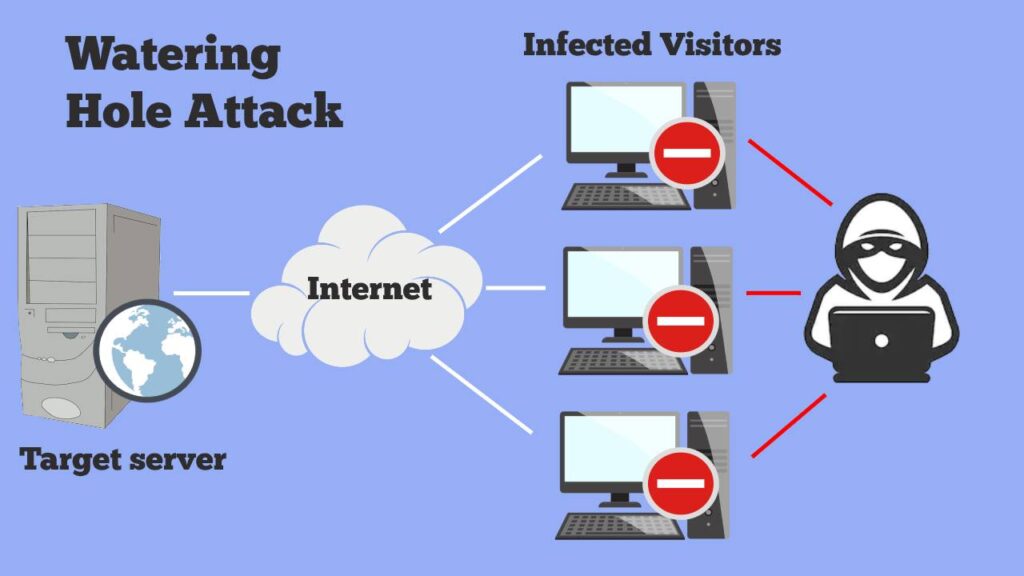

۱- حملات گودال آبی (watering hole)

نراج خاندلوال از سازمان بارکودا این گونه توضیح می دهد که ” از آن جایی که سازمان ها در مقابله با اسپم ها و فیشینگ قوی تر می شوند ، حملات گودال آبی آخرین حقه و ابزار کاری حمله کنندگان می شود که به آرامی با تمامی کاربران این وب سایت های معتبر را از طریق مرور گر هایشان سازگاری می کند.به شما پیشنهاد می شود برای کسب اطلاعات در حوزه حملات فیشینگ چیست مقاله ما را مطالعه نمایید.

حمله گودال آبی یک فرایند سه مرحله ای است:

- اول ، حمله کننده برخی اطلاعات ابتدایی را در دست دارد و ازین طریق بر روی هدفش تحقیقی انجام می دهد که در آن وب سایت های معتبری که معمولا توسط کارمندان همان شرکت استفاده می شود را می یابد.

- دوم حمله کننده ی عنصر استخراجی در سایت های معتبر پیدا می کند.

- در نهایت وقتی کارمند شما از سایت معتبر دیدن می کند ، آن عنصر استخراجی از نقاط ضعف سیستم سوء استفاده می کند.

راه حل های امنیت محاسبه ابری حملات گودال آبی:

محافظت از آسیب پذیری : به روز رسانی و یکپارچه کردن تمام نرم افزار به طور مرتب به منظور محدود کردن نقاط دسترسی ممکن.

۲- دولت و سایر جاسوس ها

دیو ملتزر ، رئیس ارشد بخش مهندسی تریپ وایر و یکی از مخترعان امنیت ابری چنین می گوید ” اگر یک جزء دولتی قصد ورود به اطلاعات مرا داشته باشد ، بهتر است پیش من بیاید و خودش اطلاعات را از من بخواهد. به محض انتقال اطلاعات به ابر ، تمام قابیلت رویت آن از بین می رود – مستقیما به تامین کنندگان ابر رفته و سازمان را از دور حذف کنند. ”

راه حل:

عاقلانه از ابر استفاده کنید : از مزایای ابر استفاده کنید ، اما به هیچ وجه اجازه ندهید به کلید های پنهان سازی شما دسترسی پیدا کنند (حتی تامین کننده ابر شما). این امر نه تنها ممکن است ، بلکه بهترین کار است. این گونه ، حتی اگر دولت این اطلاعات را از تامین کننده ابر بخواهد (یا حتی دسترسی پیدا کند) نمی تواند آن ها را مشاهده کند.

۳- مطابق با قوانین حفظ حریم خصوصی داده در مناطق جغرافیایی مختلف

روسای ارشد راه حل های فناری سریع مارسلو بورگیو و جیم مکینز اشاره کردند ” فناوری های نو مخصوصا ابر به تجارت ها این امتیاز را می دهند که ابر هایی فرا تر از مرز ها به دست بیاوردند. اگرچه ، واقعیت این است که در بسیاری از مواقع قوانین متنوع در سراسر جهان اجرا می شود که این امر می تواند توانایی یک تجارت را در استفاده تمام و کمال از مزیت های خلاقانه ابر مانع شود.

معماری محیط ابر شما امر کلیدی است و شما باید مقررات حافظه ای اطلاعات مربوطه را در کشور هایی که عملیات انجام می دهید بدانید. به طور کلی، بایدبه دنبال راه حل های امنیتی باشید که مطابق قوانینی مانند قوانین محافطتی همانند HIPAA, PCI DSS, EU data protection laws یا هر قوانینی که برای شما قابل اجرا می باشد. عملا پنهان سازی این کار را راحت تر می کند. از راه حل پنهان سازی ابری برای نمایش اطلاعتی استفاده کنید که هیچ وقت در خانه نمی ماند (حداقل به صورت مکتوب). اغلب این آیین نامه ها ، از جمله قوانین EU، قوانین سخت گیرانه ای هستند که قبول آن ها راه حل خوبی است.

۴- مسئولیت نقض تعهدات

امیت کوهن از شرکت فورنیکلود ، شرکتی که ماموریتش ترویج انتقال اطلاعات شرکت ها به ابر عمومی است ، به بهترین نحو بیان می کند ” وقتی شما می توانید برنامه ها و اطلاعات خود را منتقل کنید ، نمی توانید مسئولیت را نیز منتقل کنید.”

سرویس وب آمازون که صاحب مرکز امنیت است ، اینگونه توضیح می دهد که تامین کننده ابر زیر ساخت های اساسی را امن می کند و مشتری باید هرچیزی که در زیر ساخت قرار می دهد را ایمن کنید.

این برای شرکتی قصد مهاجرت به ابر را دارد چه معنی می دهد و آیا مربوط به مسولیت پذیری می شود؟

راحت ترین کار فکر کردن راجع به این کار به این راه است که اگرچه ابر مزایای بسیاری دارد ، اما از بین بردن مسئولیت یکی از آن ها نیست. همانگونه که شما مسئول امنیت اطلاعاتتان در دیتاسنتر هستید ، همچنین مسئول آن ها در دنیای مجازی نیز می باشید. این بدان معنی است که شما باید از تکنولوژی های رمزگذاری کلید دو قسمتی برای پنهان سازی استفاده کنید ، تا مطمئن شوید که اطلاعتتات تحت کنترل خودتان است. تامین کننده ابر شما مسئول زیر ساختار است ، اما شمایید که مسئول برنامه ها و اطلاعتتان هستید.

میزان سختی کار چه قدر است؟

پیشنهاد های متعدد و خوبی وجود دارد اما این پیشنهادات تا چه حد شدنی هستند؟

راه حل هایی بیابید که از سخت افزار استفاده نشود : این بهترین کار برای محیط های ابری است. البته راه حل ها باید بالاترین نکات امنیتی را در ساختار خود داشته باشند. این نیازمند خلاقیت است و تعهد این خلاقیت بر عهده تامین کننده امنیت است ، نه شما. به طور خلاصه یک راه حل باید تمام مزیت ها را نیز در اختیار شما قرار دهد.

پس سعی کنید آسیب پذیری خود را محدود کنید و اجازه ندهید هیچ کس به کلید های پنهان سازی شما دسترسی پیدا کند ، با تمامی قوانین و مقررات مورد نیاز موافقت کنید ، از پنهان سازی برای آسان کردن این پروسه استفاده کنید و این را بدانید که شما تعهد خود را با اعتماد یکسان فرض کردید.